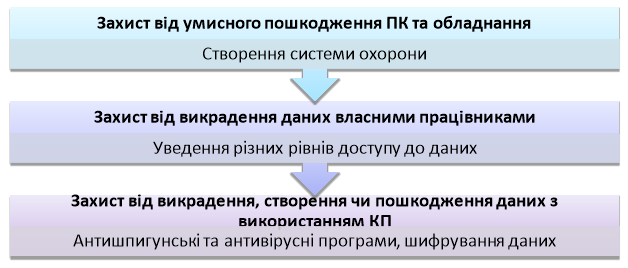

Захист даних

Види шкідливих програм (за рівнем небезпечності дії)

- безпечні - проявляються відео та звуковими ефектами, змінюють файлову систему;

- небезпечні - призводять до перебоїв у роботі комп’ютерної системи;

- дуже небезпечні - знищують дані з постійної та зовнішньої пам’яті, виконують шпигунські дії;

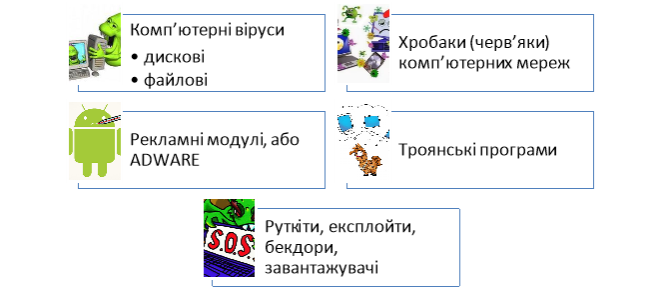

За принципом розповсюдження та функціонування шкідливі програми поділяються на:

Шкідливі програми

- Рекламне програмне забезпечення, Adware — програмне забезпечення, яке в процесі свого використання показує користувачеві рекламу. Розробник додає покази реклами у ПЗ для отримання відрахувань від рекламодавця.

- Руткіт — програма або набір програм для приховування слідів присутності зловмисника або шкідливої програми в системі. Це такий спеціальний модуль ядра, який зламувач встановлює на зламаній ним комп'ютерній системі відразу після отримання прав суперкористувача.

- Завантажувальні (дискові) віруси - комп'ютерний вірус, що записується в завантажувальний сектор диска чи флеш-накопичувача й активізується при завантаженні комп'ютера.

- Файлові віруси — тип комп'ютерних вірусів, що розмножуються використовуючи файлову систему шляхом запису свого коду в код виконуваного файлу конкретної операційної системи.

- Хробак комп'ютерний — це програма, яка може подолати всі три етапи розповсюдження самостійно (звичайний хробак), або використовує агента-користувача тільки на 2-му етапі (поштовий черв'як). Хробаки майже завжди шкодять мережі

- Троянські програми - різновид шкідницького ПЗ, яке не здатне поширюватися самостійно, тому розповсюджується людьми. Шкідливі дії: заважати роботі користувача, шпигувати за користувачем, використовувати ресурси комп'ютера для якої-небудь незаконної діяльності. Клас загроз, які намагаються видати себе за корисні програми й таким чином змушують користувача запустити їх.

Модулі, що можуть входити до складу антивірусної програми:

- файловий монітор - перевіряє файли і диски, відомості про які потрапляють в ОП;

- поштовий фільтр - перевіряє пошту користувача на наявність шкідливих програм;

- антифішинг - блокує сайти призначені для викрадення персональних даних;

- антиспам - блокує проникнення рекламних повідомлень;

- батьківський контроль - надає батькам можливість слідкувати за роботою дитини в мережі;

- поведінковий аналізатор - аналізує стан системи та порівнює їх із станом що був на початку роботи ПК.

V. Закріплення вивченого матеріалу «Вправа продовжіть речення» (перша частина речення з’являється сама, друга після того як учні дають правильну відповідь)

Немає коментарів:

Дописати коментар